- [email protected]

- 55 25 80 60 41

En este artículo se describe el procedimiento para resolver la vulnerabilidad en la ejecución de código remoto (RCE, por sus siglas en inglés) que posee la Utilidad de Configuración (interfaz de configuración web) de BIG-IP clasificada con el CVE-2020-5902, la cual afecta las versiones de software: 11.6.1 – 11.6.5.1, 12.1.0 – 12.1.5.1, 13.1.0 – 13.1.3.3, 14.1.0 – 14.1.2.5 y 15.0.0 – 15.1.0.3, por medio del script SOL_CVE-2020-5902_v1.0.sh desarrollado en bash, el cual ejecuta el workaround descrito en K52145254 (https://support.f5.com/csp/article/K52145254#)

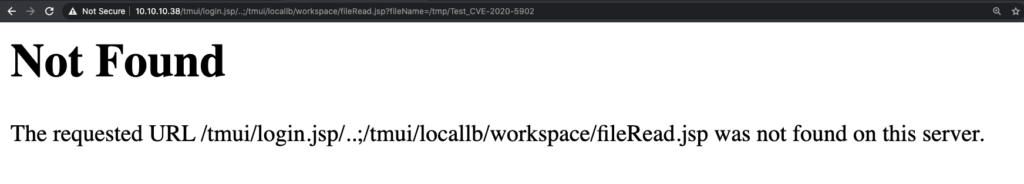

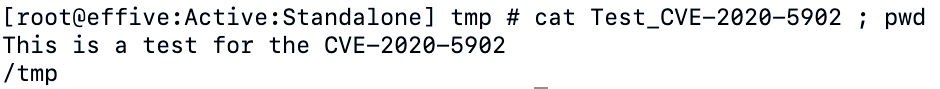

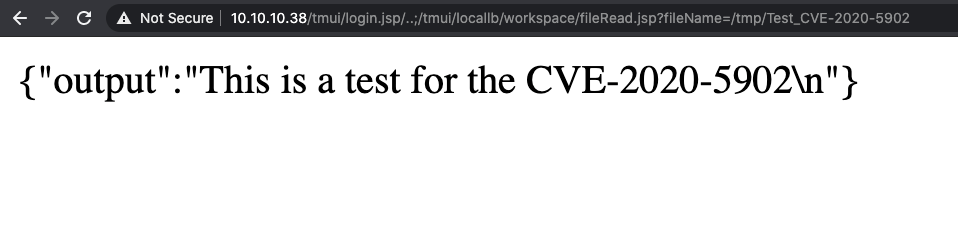

La siguiente prueba verifica la explotación de la vulnerabilidad CVE-2020-5902 en la interfaz de configuración web de un BIGIP versión 15.1.0.3, por medio de la extracción del contenido de un archivo llamado Test_CVE-2020-5902 localizado en el directorio /tmp.

Figura 1. Contenido del archivo de prueba y su localización en el directorio /tmp

Figura 2. Vulnerabilidad CVE-2020-5902 explotada

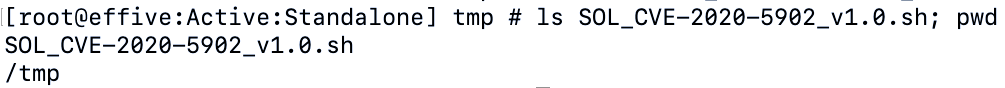

Para resolver dicha vulnerabilidad por medio del script SOL_CVE-2020-5902_v1.0.sh se deberán ejecutar los siguientes pasos:

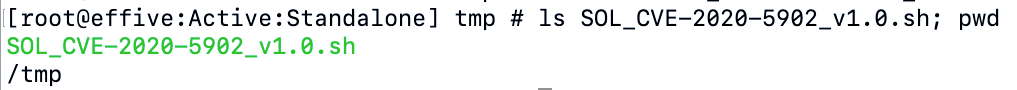

1. Copiar el script SOL_CVE-2020-5902_v1.0.sh al BIGIP en el directorio de su conveniencia, aunque se recomienda emplear el directorio /tmp

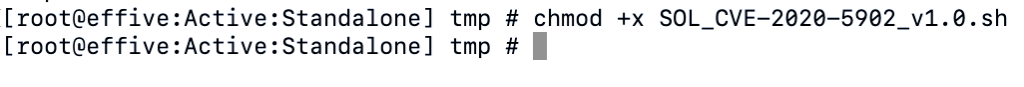

2. Asignar permisos de ejecución al script SOL_CVE-2020-5902_v1.0.sh, por medio del comando chmod +x

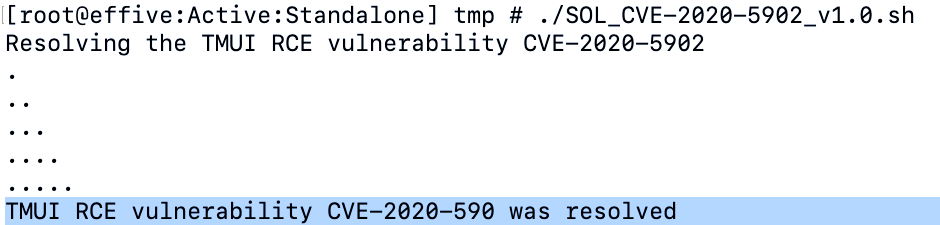

3. Ejecutar el script SOL_CVE-2020-5902_v1.0.sh. La salida del script es la siguiente:

Por último, la siguiente prueba verifica que la vulnerabilidad fue resuelta por medio de la ejecución del script, ya que en lugar de extraer el contenido del archivo Test_CVE-2020-5902 se obtiene como respuesta que el recurso /tmui/login.jsp/..;/tmui/locallb/workspace/fileRead.jsp no fue encontrado.